par Werner KLINGER | 5 Jan 2023

Bpifrance, la Banque Publique d’Investissement, accompagne les entreprises en leur offrant un ensemble de solutions de financement, du fonds d’amorçage jusqu’à la cotation en bourse, du crédit aux fonds propres.

En complément de son rôle de financeur et d’investisseur, Bpifrance a déployé dès sa création une offre d’accompagnement des entreprises. L’objectif est d’offrir à l’entrepreneur désireux de se développer et d’améliorer sa performance, la possibilité d’être accompagné par des experts, et ce à chaque étape de la vie de l’entreprise. (suite…)

par Werner KLINGER | 26 Déc 2022

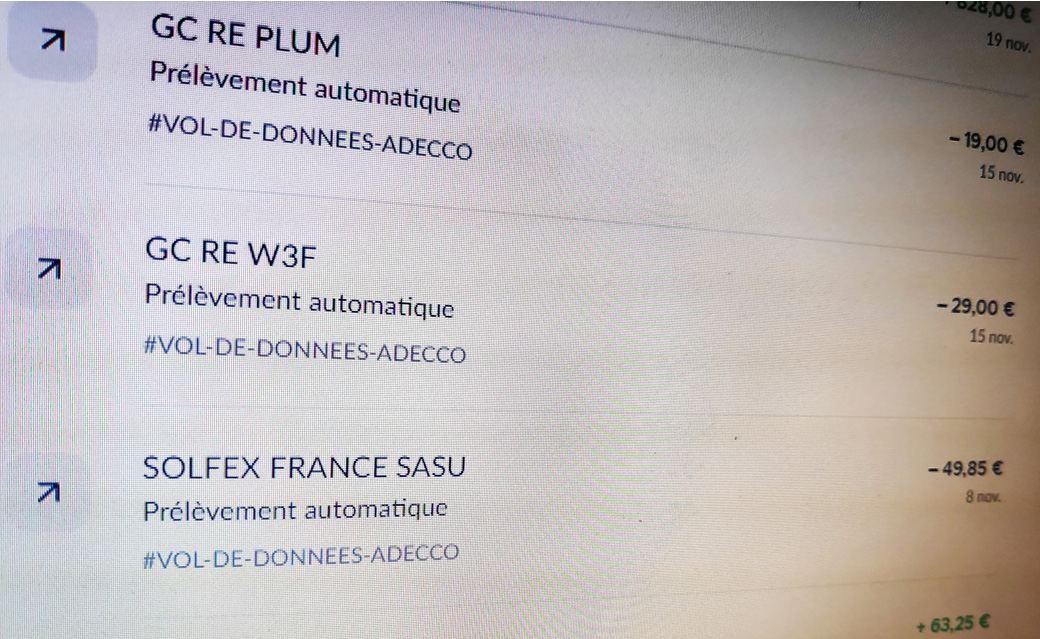

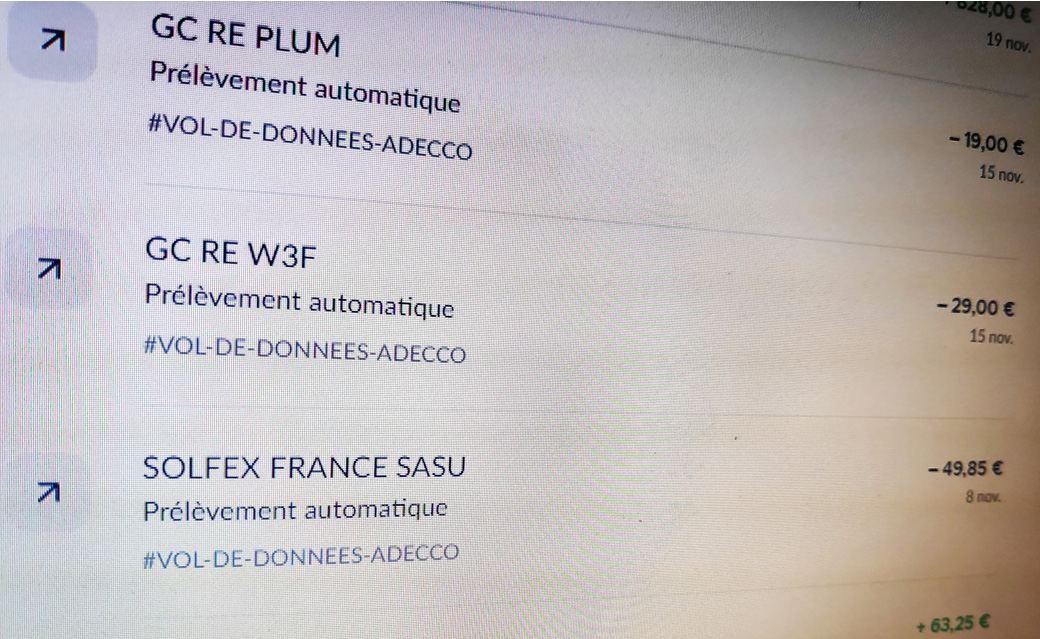

Le 8 novembre 2022, plusieurs personnes se sont inquiétées d’un prélèvement suspect de 49,85€ au profit de « SOLFEX France SASU ». Rapidement, ces personnes trouvent un point commun entre elles : elles sont (ou ont été) employées par Adecco, et se rassemblent dans un groupe Facebook, pour être rapidement plus d’un millier.

Le phénomène est d’ampleur : dès le lendemain, une même agence bancaire avait déjà reçu plusieurs réclamations quelques heures après son ouverture. Interrogées par les intérimaires, les agences d’intérim locales ont répondu le 9 novembre qu’il y avait bien un problème de fuite de données… (suite…)

par Werner KLINGER | 21 Sep 2022

Au gré d’une recherche dans votre moteur de recherche web favoris, vous êtes peut-être tombé sur un site qui répond presque à la question que vous avez posée, mais pas totalement. Et une partie du contenu n’a guère de sens, du moins dans votre contexte.

Pourtant, ce site était en tête des résultats de votre moteur de recherche, signe que ce site est considéré comme pertinent pour celui-ci. Vous êtes sur un « SPLOG » (contraction de « SPAM » et « BLOG »), autrement dit un site ou blog conçus pour être vu d’un maximum de personnes même si le contenu n’est pas celui attendu ou souhaité par l’internaute (d’où la notion de « spam »). (suite…)

par Werner KLINGER | 28 Avr 2022

Il y a quelques semaines a été mis en ligne le site www.emploi-bergers.org. C’est un site que nous connaissons bien, puisque nous avons accompagné nos clients de A à Z, depuis la sélection du prestataire web, jusqu’à la mise en ligne…

La fabrication de ce site internet est remarquable, dans la mesure où il s’agit du fruit de la collaboration entre une douzaine de services pastoraux locaux, répartis entre la Suisse Francophone, la Côte d’Azur et Auvergne-Rhône-Alpes. Les services pastoraux sont des associations départementales qui travaillent en réseau et accompagnent l’activité agricole et pastorale en en alpage. Chaque service pastoral a notamment pour mission de faciliter la mise en relation entre des employeurs ruraux (principalement des éleveurs) et des chercheurs d’emplois (principalement des bergers). (suite…)

par Werner KLINGER | 28 Avr 2022

Le Club des Experts de la Sécurité de l’Informatique et du Numérique (CESIN) regroupe les responsables informatiques de près de 300 grandes entreprises françaises. Depuis 7 ans, le CESIN publie un baromètre de la cybersécurité des entreprises, via un sondage OpinionWay.

Cette étude nous apprend notamment que 54% des répondants déclarent avoir subi une cyberattaque réussie, c’est-à-dire un acte malveillant entrainant : soit une indisponibilité des services, soit une perte financière importante, soit un impact sur l’image de l’entreprise, soit la mise œuvre de moyens substantiels pour limiter les dégâts. Parmi eux, 61% déclarent avoir constaté une perte financière. Ainsi, plus de 30% des entreprises membres du panel du CESIN ont été affectées par une cyberattaque. (suite…)